idapython 学习

第一个idapython脚本取数据

| 代码 | 备注 |

|---|---|

| idc.NextHead | 获得下一条指令首地址 |

| idc.PreHead | 获得上一条指令首地址 |

| GetOpnd | 获得mov esi,1 mov后面的 |

| GetMnem | 获得mov esi,1 mov |

1 | def getList(start,end): |

第一个idapython脚本取数据

| 代码 | 备注 |

|---|---|

| idc.NextHead | 获得下一条指令首地址 |

| idc.PreHead | 获得上一条指令首地址 |

| GetOpnd | 获得mov esi,1 mov后面的 |

| GetMnem | 获得mov esi,1 mov |

1 | def getList(start,end): |

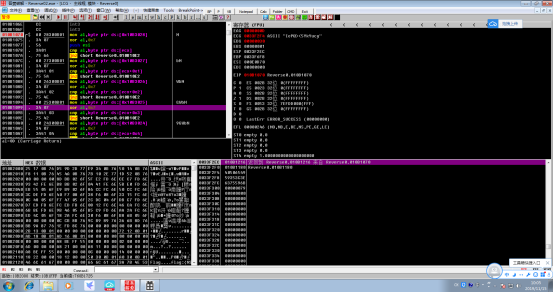

Od调试下断后看到,将已知字符串异或后跟输入的比较,截取部分,在写代码

1 | #!/usr/bin/env python |

老题目

1 | #!/usr/bin/env python |

main函数

1 | int __cdecl main(int argc, const char **argv, const char **envp) |

子函数

1 | int sub_80486EC() |